DIE SIND EINFACH ALLE ZU DÄMLICH. Eine GEROUTE VEBRINDUNG STELLT

IMMMER EINE BREIDEG DOER EIENN TUNNEL DAR. WIEL JA DATN VOM EIEN ENDE

DES ENTZES AUF DIE ANDERESEIET DES NETZES GESCHICKT PAKTE WERDEN IMEMR

GETUNNELT WEIL JA BEISPEILSWEISE EIN 4 DRAHT ETHERNET ÜEBR EIEN ZWO

DARHT TEELFONLEITUNG ?VELRÄNEGRT? WirD. JE NACHDEM WAS MAN DURCHLEITET

(ALLES ODER NUR BESTIMMTE SACHEN) IST ES ROUTING (DANT) ODER BRIDGING

(1:n)/SWITCHING(1:1).

WERDEN. WER DIE HERVORRAGENDE ELSA LANCOM DOKUMENTATION GELESEN

HAT (Im Ringbuch/Ordner, damit an mit neuen Firmwareversionen / updates

das Handbuch nicht wegwerfen muss wie bei DER SCHÖNFELDER) HAT DAS AUCH

VERSTANDEN. DER REST WOHL EHER NICHT.

?-

https://technet.microsoft.com/en-us/library/cc940106.aspx

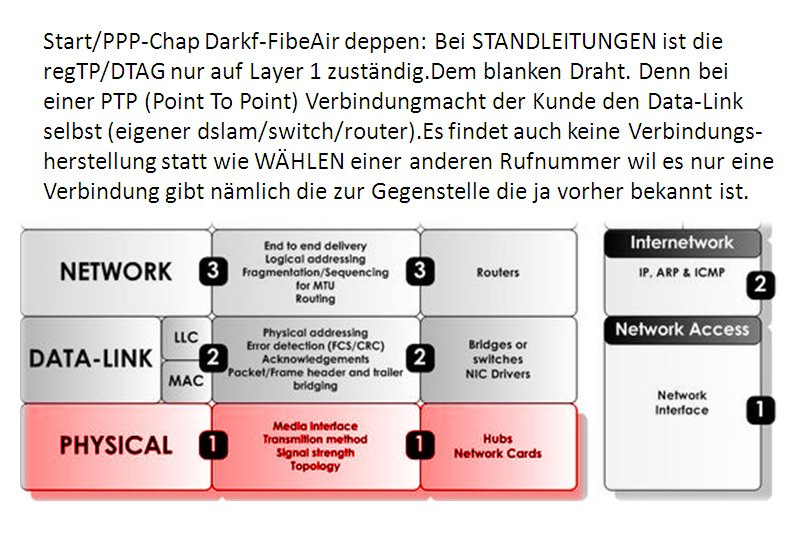

Start/PPP-Chap Darkf-FibeAir deppen: Bei STANDLEITUNGEN ist die regTP/DTAG nur auf Layer 1 zuständig.Dem blanken Draht. Denn

bei einer PTP (Point To Point) Verbindungmacht der Kunde den Data-Link

selbst (eigener dslam/switch/router).Es findet auch keine

Verbindungs-herstellung statt wie WÄHLEN einer anderen Rufnummer wil es

nur eine Verbindung gibt nämlich die zur Gegenstelle die ja vorher

bekannt ist.

A. Mellissen kannte sich aus mit Miliarden in

den Sand setzen! Deshalb die RegTP/DTAG beackern. Und wer meint es sei

unnötig wenn man jemanden igrendwo einfliegt um eien Kable in nen

switchport zu stecken dann hat er noch nie erlebt was an nem heldpdesk

geschieht wenm ein paart tausend telefonate gleichzeitig unterbrochen

sind, Downloads abbrechen und hunderte leute fluchen nur weil ein Op im

RZ das Patchfeld verwechselt hat. So lange jedermann Zugang zu dem Ort

hat wo Switches stehen (in LANS oft der Fall) kann man sich VLANs auch

sparen. Da nimmt die Putzfraz am Wochende halt ne Langes kabel mit für

die Cat5-Dose vom Chef am anderen Ende des Switches.Man in the Middle

MAC spoofing ist kein Problem.Kein abhörsicherer Pre Shared Key!

?

Richtfunkpeer

knallt runter (100.000 anstatt 120.000 routen) wenn in Frankfurt die

telekom ausfällt. Da kann man allenfalls BIS NACH Frankfurt

darüberrouten, dann wechselt man zu jemandem der am Arcor/ehemals

deustche Bahn Backbone hängt) wie das PulsLinienNetz! Sonst hat

Richtunk den Effekt wie ein DECT-Telefon. Es ist abhängig von einem

zwoten Netz statt davon (wie GSM/UMTS) unabhägig zu sein. Das ist auch

nicht Lustig wenn man den Key Exhcange für ein Ipsec-VPN auf einre

Leitung betreibt ud dei Nutzdaten auf der anderen um abhörsicher zu

sein. (Ähnlich Key Exchnage auf D-kanal satt per SMS bei Elsa Lancom)

BGP ist prima. Wennich das Stromversorger mit eigenem AS durchquere

(100km maximaler duchmesser) ist das für den Router genausoweit wie per

Cogent von USA nach Europa doer für Fishnet von Russalnd nach Europa

(mherer tausend Kilometer druchmesser). Da ist UUnet MCI ehrlicher was d

tarfficabgebenan dnere angeht indem es je Kontinent ein eigenes AS hat

(701-703 afair).

?

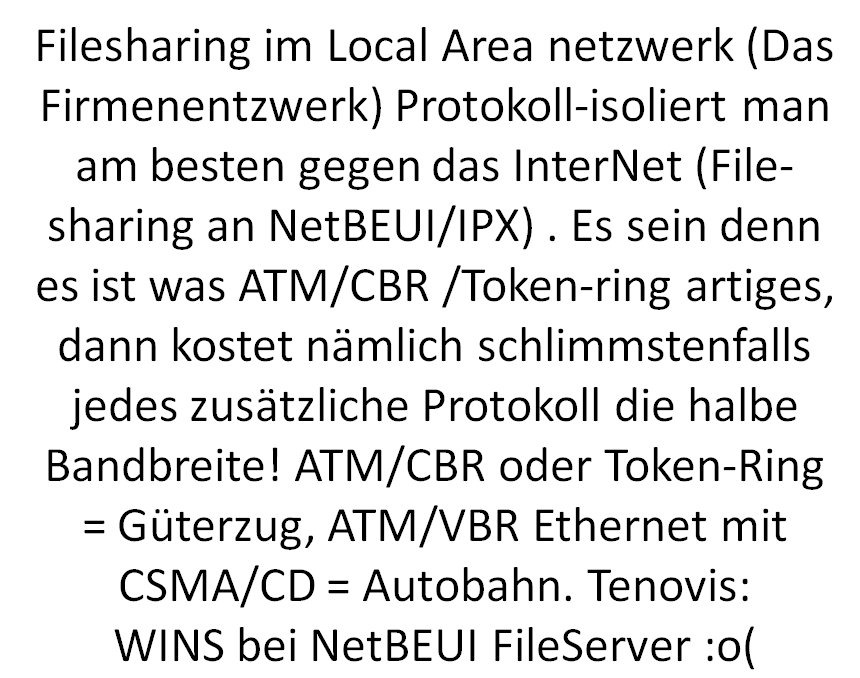

Filesharing im Local Area netzwerk (Das

Firmenentzwerk) Protokoll-isoliert man am besten gegen das InterNet

(File-sharing an NetBEUI/IPX) . Es sein denn es ist was ATM/CBR

/Token-ring artiges, dann kostet nämlich schlimmstenfalls jedes

zusätzliche Protokoll die halbe Bandbreite! ATM/CBR oder Token-Ring =

Güterzug, ATM/VBR Ethernet mit CSMA/CD = Autobahn. Tenovis: WINS bei

NetBEUI FileServer :o( https://www.microsoft.com/resources/documentation/windowsnt/4/server/reskit/en-us/net/sur_wins.mspx?mfr=true

?

Wenn

hintre einem tunnel ein /29 oder /24 ist oder so, dann braucht man nur 1

byte um die ereichbren adressen am tunnelend abzubilden, hat aber 4

byte die imer denslben inhalt haben (ähnlich ip-netzmaske). Diese bytes

kann man nutzen um eine von bei 3 bytes 16,7 Mio erbindungs/tunnel-ids

zu transportieren. Damit wirkt sich der tunnel header nicht meht auf die

mtu (payload) aus. Man konfigurtert an beiden enden einfach daß wenn

eine bestimmte tunnel-id pakete anliefert, der restliche tunnelheader

dazugeschrienen wird. ?Wenn da ne 0x10 steht dann ist es 193.109.132.44

?man übetträgt 1 byte szatt 5 byte weil der restbekannt ist. Das

beduetet daß ein Tunnel nicht unbedingt overhead hat gegenüber einer

standleitung die jedesmal die volle ziel-adresse (etwa mac

(tap/ethertunnel) oder ip adresse) durch-reicht. Das setzt aber

statische ips (auch rfc1918) voraus. Aus ner mtu von 1500 nutzbytes

werden 1503 nutzbytes. Das ganze kannmanauch je tcp/udp verbindung

machen von der mindestens ein endpunkbekannt ist: in etwa mpls!

https://tools.ietf.org/html/rfc3031

Ethernet

geht davon aus alleMAC Adressn hängenin selben Segment. Tatsächlich ist

das Ethernet des LAN hinter ner Horstbox aber ein andres als

Das

Ethenrt auf dem Switch des RZ beim provider. ATM berück-sichtigt das und

sagt der headervon 2 mac adressen ist zu groß.Bei atm genügen 5 bytes.

Bei

ner ptp verbindung zwichen Provider udn endkudne braucht

Man

aber gar keine, man weiß schon vorher wer am andren Ende ist udn er weiß

auch wei groß der Adressraum ist den der beim kunden maximal erreichbar

ist.(ich glaub das größtewas je vergeben wurd undn och genutzt wird ist

/16). Kien Nkude nutzt alle seien TCP/UDP Port alle gleichzeitig.

(sieh

etwa privileged Ports) Auch das kann manberücksichtigen. ,Man muß nur

so ne art Realtionale dtenbank an beiden seiten haben. Die die

fehlenden infos am anderen ende wieder ergänzt.Wie die mac liste bei

einer bridge. Doer die tcp verbindungsliste.

Wenn ne Postkarte

inehrlab eisnes Landes vechickt wird shcieb ich ja auch nicht

Desucthalnd unterhalb der ortsangabe drauf. Ich wähe ja auch nicht die

lAndeswvorewahl mit und die orstnetzvoreahl wennich jeamdnen vor Ort

erreichen will. Idealerwies sähe das so aus daß ich die Perosnen mit

denn ich kommunziere alseinträgein meeinmA dressbuch habe (sagen wir

ichteefoneire mit etwa 5.000 Leuten deren Nummern ich kenne) dann käme

ichmit 5 stelligen Kurzwahl-Telefonnumern aus.

https://networkengineering.stackexchange.com/questions/25563/what-is-the-reason-for-the-different-order-of-the-source-and-destination-in-a-l2/25565